MrRobot - TryHackMe

En este articulo explicare la resolución de la maquina Mr Robot de (TryHackMe).

La maquina cuenta con una dificultad media en la intrusión y media en la escalada de privilegios.

Ami personalmente, me pareció una máquina bastante interesante y divertida de hacer, ya que en la post-explotacion se tiene que explotar un CMS (gestor de contendio) bastante comun en las páginas web.

Write-Up

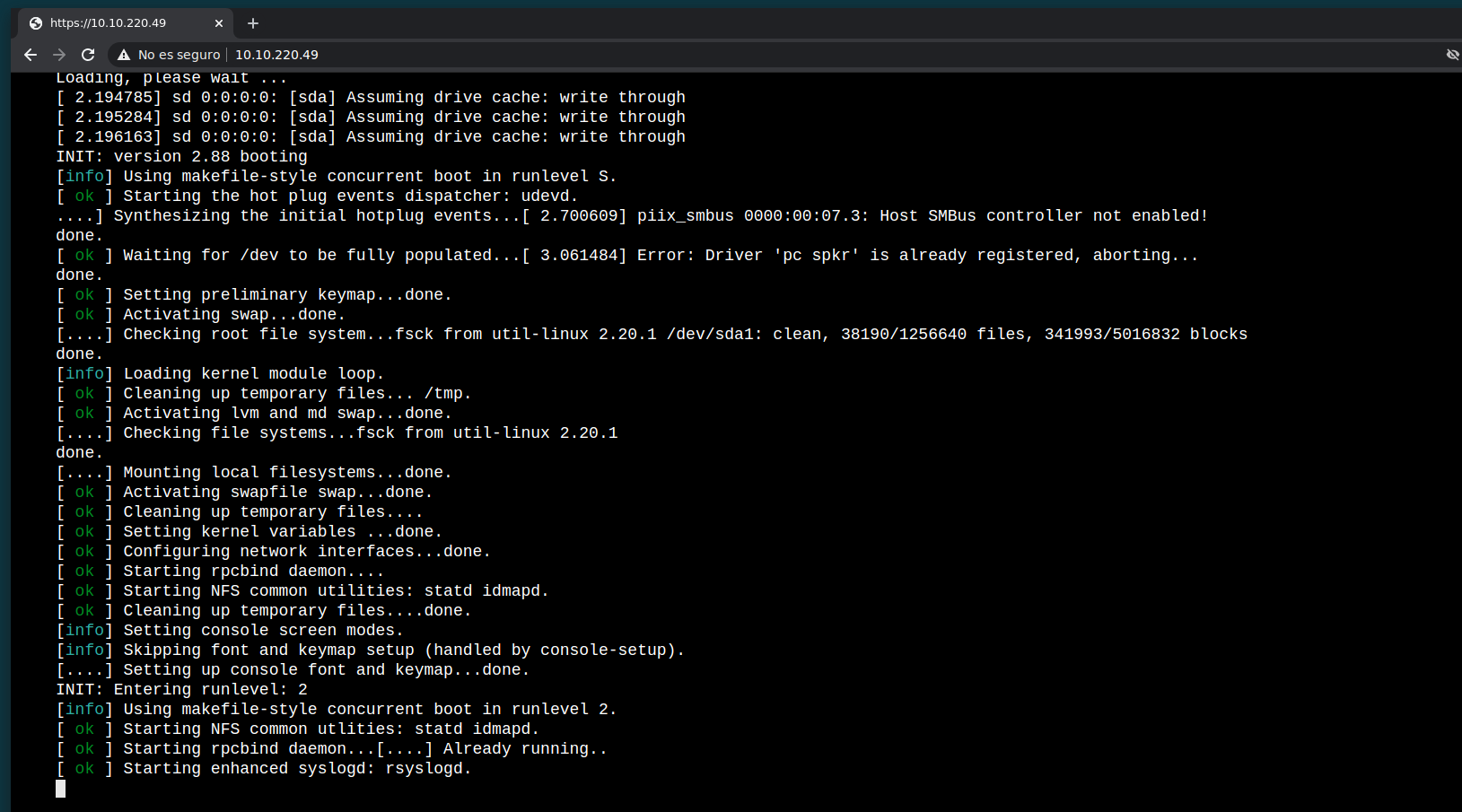

Empecé haciendo un escaneo con “Nmap” para ver los puertos y servicios que tiene abiertos la máquina y explotar alguna vulnerabilidad que se me manifieste, este fue el resultado del escaneo:

Tenía 3 puertos abiertos, el primero era un servicio SSH, el segundo y el tercero correspondían a un servidor web “apache”, uno con SSL y otro sin, por lo que me dio por ver que tenía.

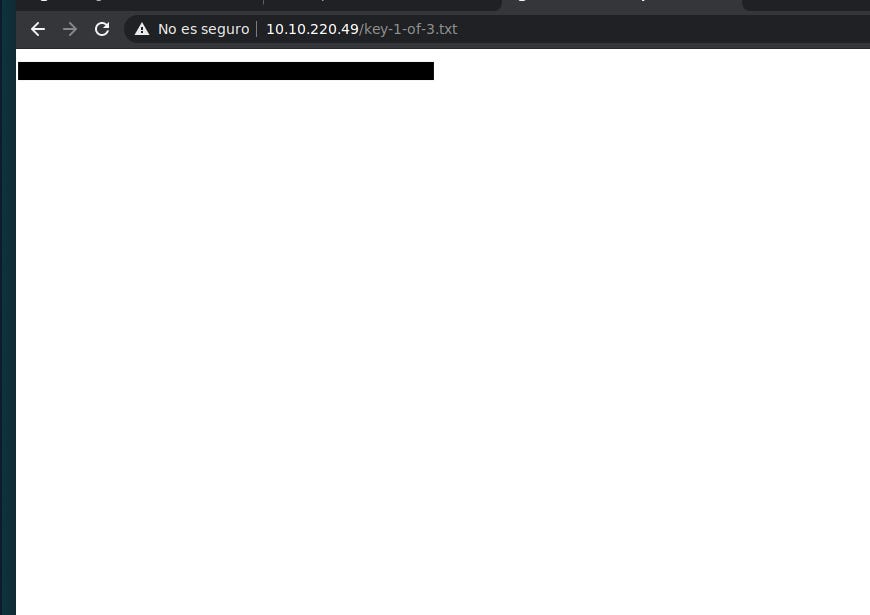

Verifique si tenía el robots.txt disponible y por mi sorpresa encontré dos nombres de archivos, uno con extensión .txt y el otro con extensión .dic.

Probé con la ruta del nombre del archivo txt para ver si era una pista, y ahí me arrojo la primera bandera, ahora ya solo quedaban dos.

Hice un FUZZ a la web para ver si contiene algún directorio potencial para atacar, utilice la herramienta “gobuster”.

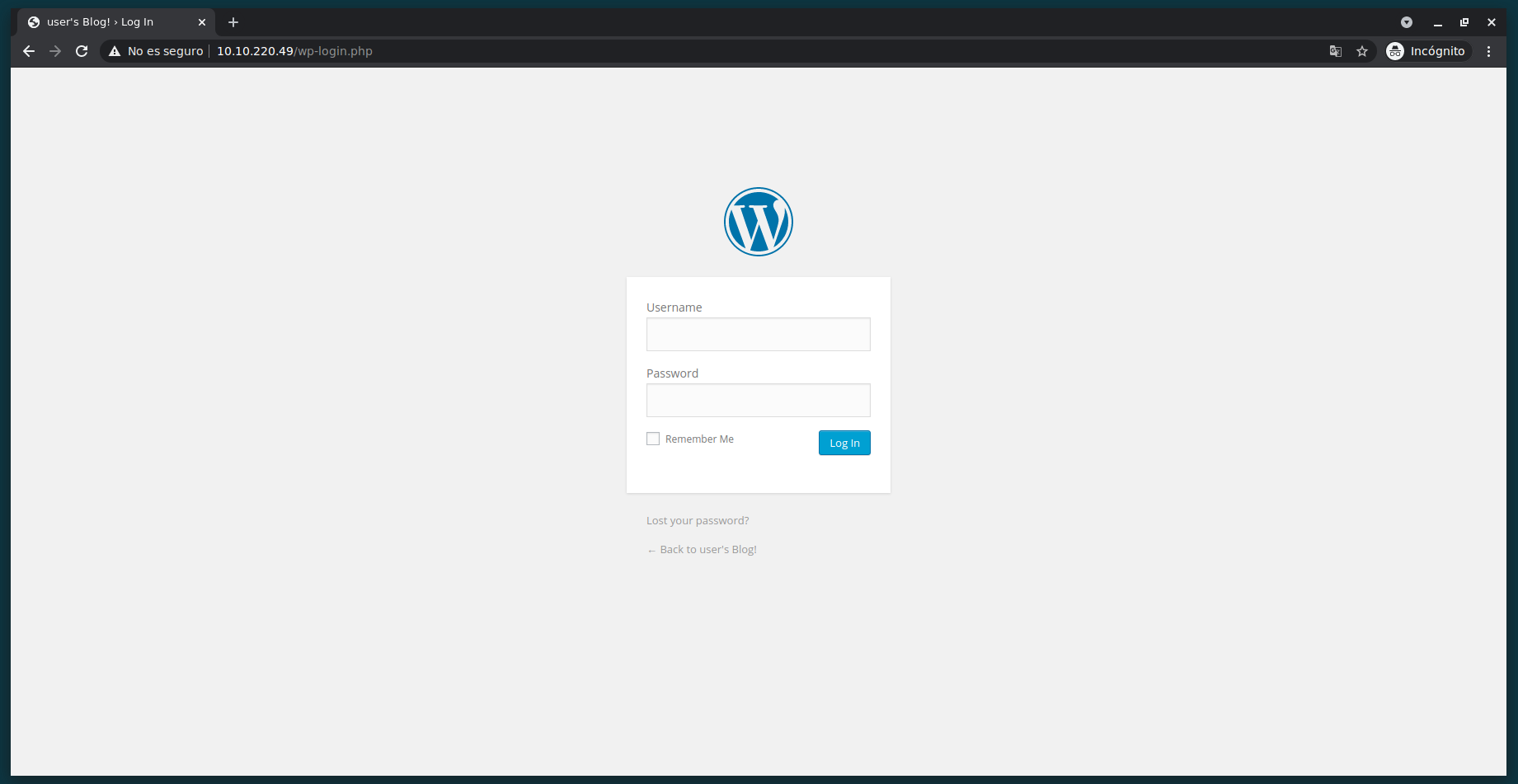

Gobuster me encontró distintos directorios, entre ellos uno llamado “login”, accedí a él y me encontré con esto:

Si, un panel de inicio de sesión WordPress, si habéis hecho CTF’s sabréis que WordPress es vulnerable a fuerza bruta si tiene el archivo xmlrcp.php habilitado, pero antes de recurrir a la fuerza bruta espere algo más para ver si tenía más directorios y me encontré con un license.

Esto es lo contenía el “license”:

A primera vista parece que no tiene nada interesante, pero si nos fijamos bien vemos que podemos bajar la barrita eso era otra pista, la baje y…

Lo que está censurado es un hash en base64, lo decodifique para ver que era.

Tenía un usuario y una contraseña en texto claro, lo primero que pensé era en probar a autenticarme en el panel de login de WordPress.

Y este fue el resultado:

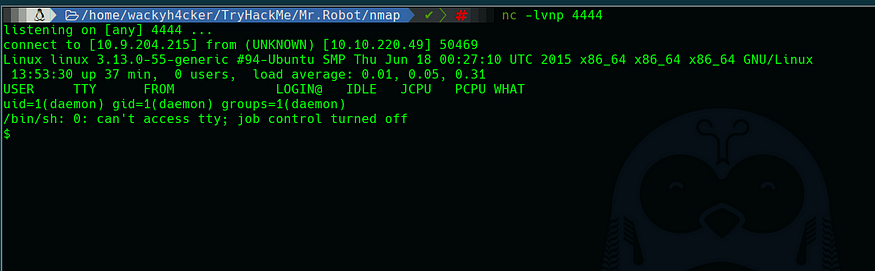

Ahora solo faltaba la intrusión. Los que habéis explotado muchas veces WordPress, sabréis lo fácil que es su explotación, en este caso nos aprovecharemos del apartado que pone “Appearance” para subir una “reverse shell”y ganar acceso a la máquina.

Localice la “reverse shell” que me iba a permitir la intrusión, en mi caso hice uso de una de “pentestmonkey” (la recomiendo).

Cambie la direccion IP que venia por defecto a la mia y puse el puerto 4444 para la escucha, subí el tema y apunte a la ruta donde se encontraba la “reverse shell”.

Y me dio acceso a la maquina.

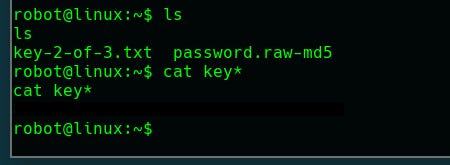

Me dirigí a /home y me encontré con dos archivos, uno era la “flag” en .txt y el otro era un .raw-MD5, intente visualizar la flag pero no dejaba porque no tenia permisos de lectura :(.

Pensé en crackear el hash en MD5 que había en el mismo directorio, para ello hice uso de CrackStation.net.

Me consiguió crackear el hash :), volví a la reverse shell, y me entablé una Shell interactiva con Python.

python -c “import pty; pty.spawn(‘/bin/bash’)”

Ahora probé “su robot”, puse la contraseña crackeada y me otorgo permisos como el usuario robot, este usuario si tenia privilegios de lectura de la flag.

Ahora solo faltaba la escalada de privilegios para conseguir la ultima flag, busque por privilegios SUID con el siguiente comando:

find / -perm 4000 2>/dev/null

Y me encontré con el binario de “Nmap” corriendo como SUID, me fui a gftobins para ver si tenían algún comando para aprovecharme de “Nmap” y me encontré con “nmap –interactive”, era una sesión de nmap interactiva.

Ejecute el comando en la máquina víctima y me otorgo permisos de superusuario.

Leave a comment